随着AI辅助编程工具的普及,Cursor WindSurf 等基于大语言模型的编辑器正在改变开发者的工作方式。然而,这些工具也带来了新的安全挑战。近期,安全研究人员发现多起针对Cursor IDE的供应链投毒攻击,以及利用MCP协议的工具投毒攻击,这些攻击利用了AI工具的信任机制,对用户数据安全构成严重威胁。

1. Cursor IDE安全风险

1.1 恶意npm包劫持Cursor IDE

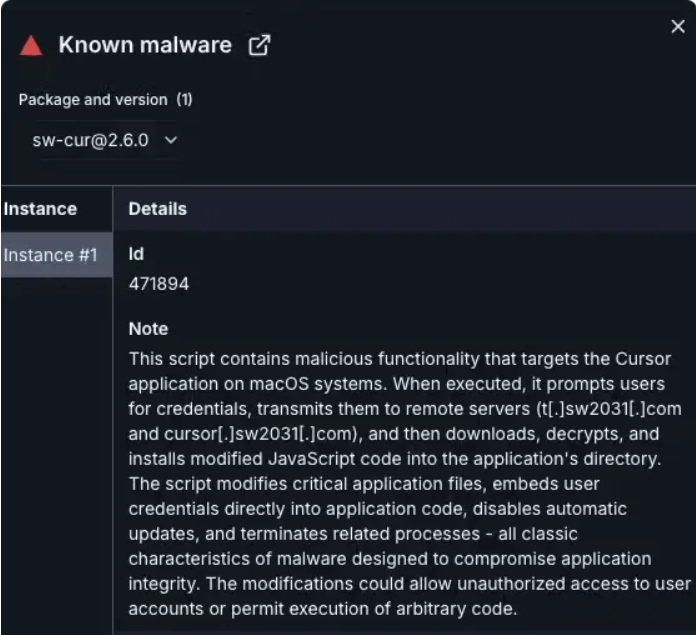

Socket安全研究团队发现,三个恶意npm包(sw-cur、sw-cur1和aiide-cur)正针对macOS平台的Cursor AI代码编辑器用户发起复杂攻击。这些软件包伪装成低价Cursor API访问工具,实际会暗中安装持久性后门、窃取开发者凭证并禁用更新机制。

这些由化名gtr2018和aiide的威胁分子通过qq.com和outlook.com邮箱注册的软件包托管在npm仓库中,被发现时下载量已超过3200次。攻击者利用开发者降低AI工具使用成本的普遍心理实施诱骗,打着"提供全网最便宜的Cursor接口服务-升维科技"的旗号进行宣传。

1.2 攻击流程

安装后,恶意软件包执行分步攻击:

- 凭证窃取:盗取用户的Cursor登录凭证并发送至攻击者控制的服务器

- 加密载荷投递:获取经过AES加密的恶意代码

- 修改核心文件:覆盖Cursor的main.js文件

- 禁用更新机制:确保恶意代码持久存在

1.3 规则文件后门攻击

规则文件后门是一种复杂的供应链攻击,它利用配置文件(通常用于定义最佳实践和项目结构)将隐藏的漏洞引入AI辅助代码生成中。攻击者通过在规则文件中嵌入欺骗性指令,操纵AI驱动工具生成受感染的代码。

这种攻击方法利用了隐藏的Unicode字符,如零宽度连接符和双向文本标记,这些字符在标准文本编辑器中不可见,但会影响AI解释和处理规则的方式。因此,即使经验丰富的开发人员也可能不会注意到规则文件已被篡改。

2. MCP协议安全隐患

2.1 MCP协议漏洞

MCP(Model Completion Protocol)已成为大模型应用构建的重要基础设施,每天处理数百万级别的请求。安全机构Invariant Labs研究发现,MCP的核心机制存在一个令人担忧的漏洞,被称为"工具投毒攻击"(Tool Poisoning Attacks, TPAs)。

这种攻击是一种特殊的间接提示注入(Indirect Prompt Injection),攻击者在MCP工具的描述信息中悄悄嵌入恶意指令。这些指令对普通用户不可见,但AI模型却能看到并执行。

2.2 实际案例分析

一个典型案例是恶意MCP如何劫持Cursor窃取WhatsApp数据。当用户的Cursor安装有恶意MCP,再调用WhatsApp-mcp查看消息并给好友发送消息时,用户的WhatsApp历史聊天记录会被秘密发送给攻击者。

这种攻击具有以下特点:

- 利用用户安装的whatsapp-mcp已有权限实现数据窃取,不需要利用WhatsApp漏洞

- 只需安装恶意MCP,不需要AI Agent直接与恶意MCP交互

- 由于Cursor对超长内容在前端没有自动换行显示,用户很难发现聊天记录泄露

3. A2A安全问题

随着AI Agent to Agent (A2A)交互模式的兴起,安全风险进一步扩大。A2A交互使得AI系统能够自主协作完成复杂任务,但同时也带来了新的安全挑战:

- 传递性攻击:一个受感染的Agent可能将恶意指令传递给其他Agent,形成攻击链

- 权限放大:多个Agent协作可能导致权限边界模糊,使攻击者获得更高权限

- 攻击面扩大:每个Agent都可能成为攻击入口,增加了整体系统的脆弱性

A2A安全问题与MCP安全紧密相关,因为MCP协议常被用作Agent之间的通信桥梁。一旦MCP被投毒,整个A2A生态系统都可能受到影响,造成更广泛的安全威胁。

4. 防护建议

4.1 开发者防护措施

- 仔细审查配置文件:特别注意检查规则文件中可能隐藏的不可见字符

- 使用可视化工具:采用能显示隐藏Unicode字符的编辑器

- 实施代码审查:对AI生成的代码进行严格的安全审查

- 限制AI工具权限:确保AI编辑器无法访问敏感系统文件

4.2 组织级防护

- 验证MCP来源:只使用来自可信来源的MCP工具

- 监控网络流量:检测可疑的数据外泄

- 实施沙箱环境:可尝试在隔离环境中运行AI编辑器(会增大开发成本和便利性)

- 定期更新软件:确保使用最新版本的AI工具以获取安全补丁

- A2A交互控制:建立严格的Agent权限边界和交互审计机制

5. AI开发安全思考

AI编辑器、MCP协议和A2A交互的安全漏洞代表了一种新型的供应链攻击,它们利用了开发者对AI工具的信任。随着AI辅助开发工具的普及和AI Agent协作模式的发展,这类攻击可能会变得更加普遍和复杂。开发者和组织需要提高警惕,采取积极的防护措施,确保AI工具在提高生产力的同时不会成为安全隐患。

6. MCP平台推荐

在众多MCP服务平台中,MCP.ing (www.mcp.ing) 正以其独特的价值脱颖而出。作为一个专注于聚合优质MCP服务的平台,MCP.ing为AI开发者提供了一站式的MCP服务获取和管理解决方案。

7. Reference

相关推荐

2025 AI 技术峰会

AI 实战课程

热门工具

AI 助手

智能对话,提升效率

智能图像处理

一键美化,智能修图

AI 翻译

多语言实时翻译

评论 (0)

暂无评论,快来发表第一条评论吧!